Härda Windows-inloggningslösenordspolicyn i Windows 10/8/7

För att skydda din dator mot obehörig användning, erbjuder Windows 10/8/7 en möjlighet att skydda den med ett lösenord. Ett starkt lösenord är alltså den första försvarskoden vad gäller din dators säkerhet.

Om du vill förbättra säkerheten på din Windows-dator kan du stärka Windows-inloggnings lösenordspolicy använder den inbyggda Lokal säkerhetspolicy eller secpol.msc. Nested bland dess många inställningar är en användbar uppsättning alternativ som låter dig konfigurera lösenordsprincipen för din dator.

Windows-inloggnings lösenordspolicy

Öppna och använd den lokala säkerhetspolicyen öppen Springa, typ secpol.msc och tryck på Enter. Klicka på på den vänstra rutan Kontopolicy> Lösenordspolicy. I den högra rutan ser du inställningar för att konfigurera lösenordsprincipen.

Det här är några parametrar som du kan konfigurera. Dubbelklicka på var och en för att öppna deras Egenskaper rutan. Från rullgardinsmenyn kan du välja och välja önskat alternativ. När du har ställt in dem, glöm inte att klicka på Apply / OK.

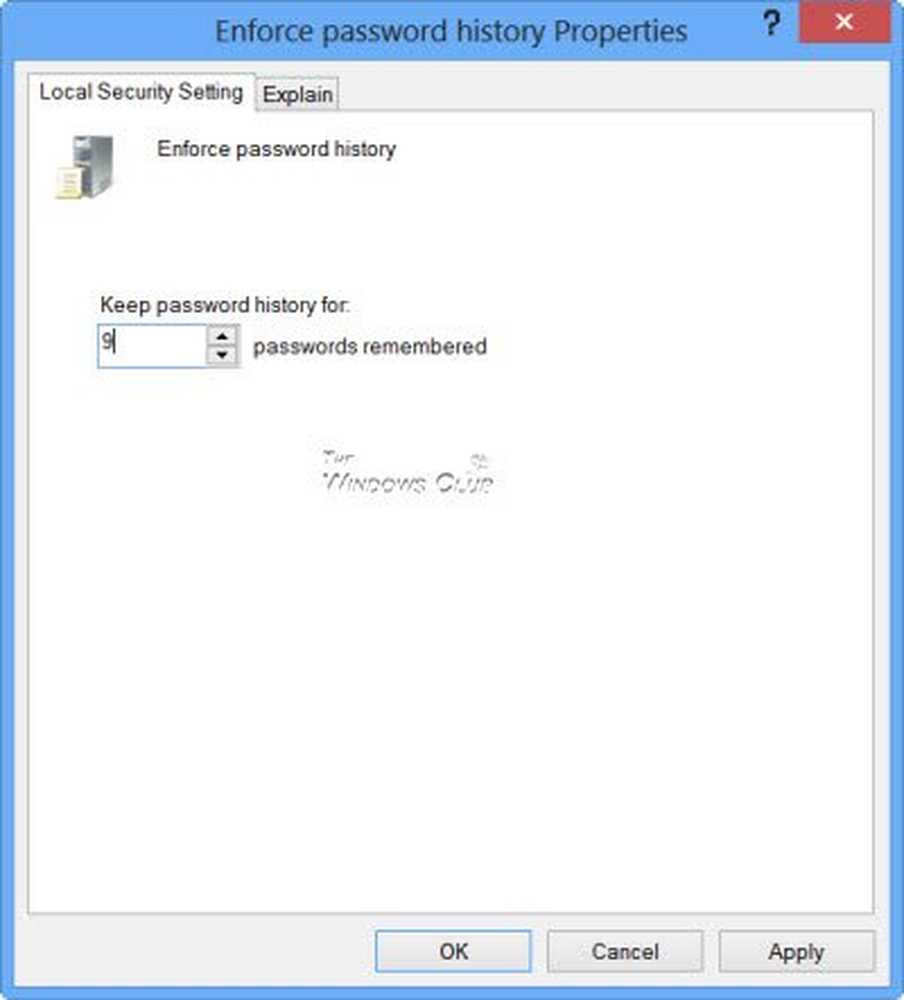

Fördjupa lösenordshistoriken

Med hjälp av denna policy kan du se till att användarna inte använder gamla lösenord om och om igen efter ett tag. Den här inställningen bestämmer antalet unika nya lösenord som måste kopplas till ett användarkonto innan ett gammalt lösenord kan återanvändas. Du kan ange vilket värde som helst mellan. Standard är 24 på domänkontrollanter och 0 på fristående servrar.

Maximal lösenordsålder

Du kan tvinga användare att ändra sina lösenord efter ett visst antal dagar. Du kan ange lösenord för att löpa ut efter ett antal dagar mellan 1 och 999, eller du kan ange att lösenorden aldrig upphör att gälla genom att ange antalet dagar till 0. Standard är inställd på 42 dagar.

Minsta lösenordsålder

Här kan du genomdriva den minimiperiod som ett lösenord måste användas innan det kan ändras. Du kan ange ett värde mellan 1 och 998 dagar, eller du kan tillåta ändringar omedelbart genom att ange antalet dagar till 0. Standarden är 1 på domänkontrollanter och 0 på fristående servrar. Medan denna inställning inte går att stärka din lösenordspolicy, kan du förhindra att användarna ändrar lösenord för ofta, men du kan ställa in denna policy.

Minsta lösenordslängd

Detta är en viktig inställning och du kanske vill genomdriva den för att förhindra hackförsök. Du kan ange ett värde mellan 1 och 14 tecken, eller du kan fastställa att inget lösenord krävs genom att ange antalet tecken till 0. Standarden är 7 på domänkontrollanter och 0 på fristående servrar.

Du kan också välja att aktivera ytterligare två inställningar, om du vill. När du har öppnat sina respektive egenskaper-fält väljer du Aktiverad och Ansök för att aktivera policyen.

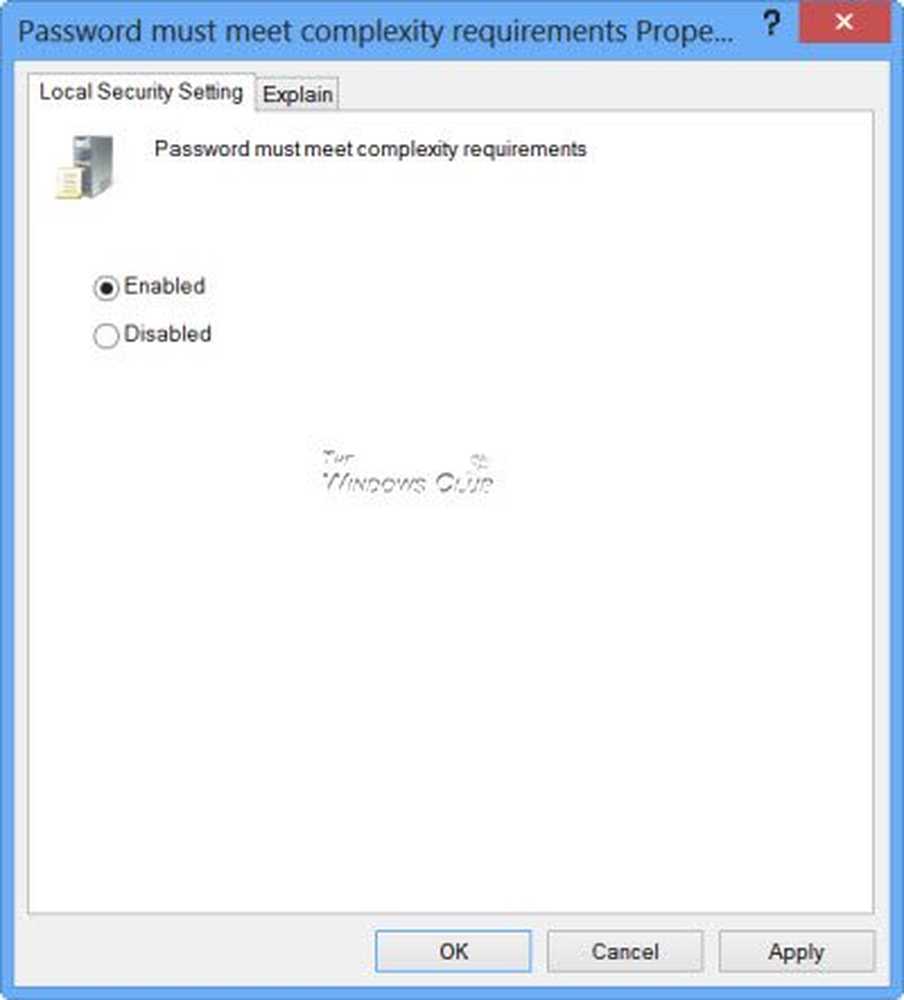

Lösenordet måste uppfylla komplexitetskrav

En annan viktig inställning du vill använda eftersom det kommer att göra lösenord mer komplicerat och därför svårt att kompromissa. Om denna policy är aktiverad måste lösenorden uppfylla följande minimikrav:

- Innehåller inte användarens kontonamn eller delar av användarens fullständiga namn som överstiger två på varandra följande tecken

- Var minst sex tecken i längden Innehålla tecken från tre av följande fyra kategorier:

- Engelska stora bokstäver (A till Z)

- Engelska små bokstäver (a till och med z)

- Bas 10 siffror (0 till 9)

- Icke-alfabetiska tecken (till exempel!, $, #,%)

Spara lösenord med reversibel kryptering

Den här säkerhetsinställningen avgör om operativsystemet lagrar lösenord med reversibel kryptering. Lagring av lösenord med reversibel kryptering är i huvudsak samma som lagring av enkla versioner av lösenorden. Av denna anledning bör denna policy aldrig aktiveras om inte ansökningskraven överväger behovet av att skydda lösenordsinformation.

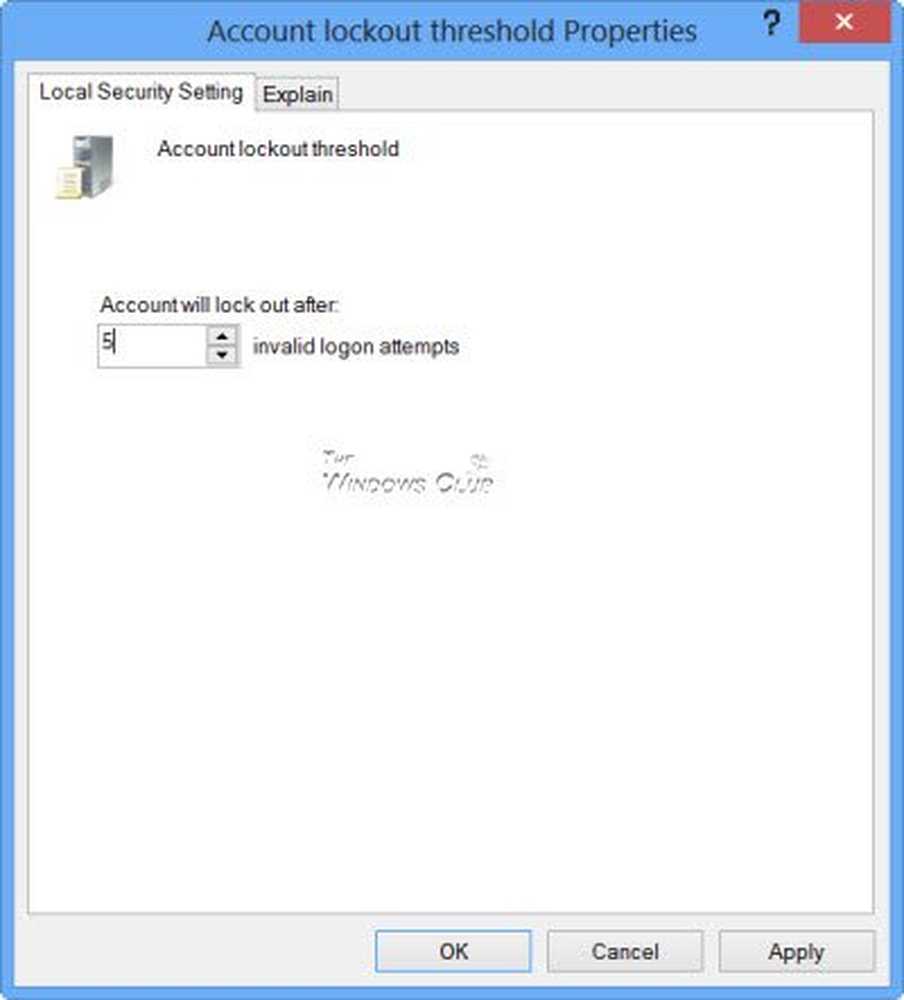

Policy om kontoutlåsning i Windows

För att ytterligare stärka lösenordsprincipen kan du också ställa in spärrlängder och tröskelvärden, eftersom det kommer att stoppa potentiella hackare i spåren efter ett visst antal misslyckade försök. För att konfigurera dessa inställningar, klicka på i den vänstra rutan Policy om kontoutlåsning.

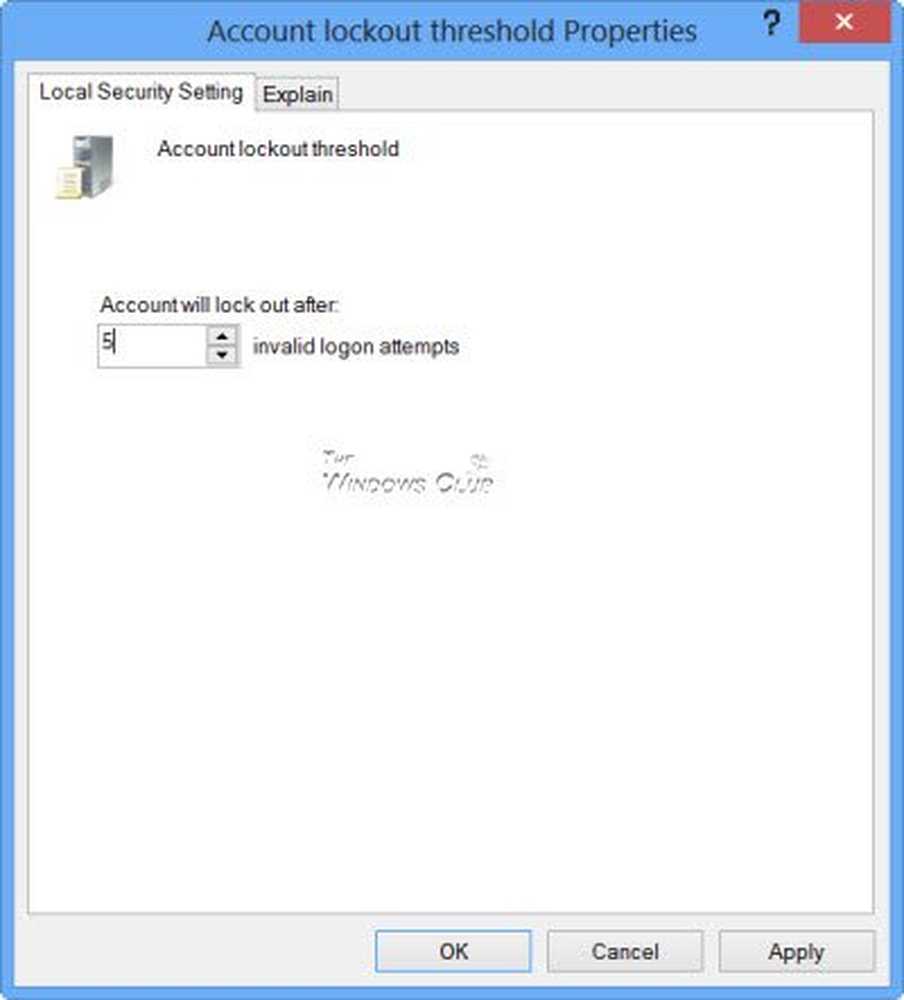

Konto låsning tröskel för Ogiltiga inloggningar

Om du anger denna policy kan du styra antalet ogiltiga inloggningar. Standardvärdet är 0 men du kan ställa in en siffra mellan 0 och 999 misslyckade inloggningsförsök.

Kontobutikens varaktighet

Med den här inställningen kan du rätta till antalet minuter som ett låst konto står kvar för att låsa upp automatiskt. Du kan ställa in vilken siffra som helst mellan 0 minuter och 99,999 minuter. Denna policy måste överensstämma med reglerna för utlåning av kontot.

Läsa: Begränsa antalet inloggningsförsök i Windows.

Återställ kontot lockout räknare efter

Den här säkerhetsinställningen bestämmer hur många minuter som måste förfalla efter ett misslyckat inloggningsförsök innan den felaktiga inloggningsförsökstjänsten återställs till 0 dåliga inloggningsförsök. Det tillgängliga intervallet är 1 minut till 99,999 minuter. Denna policy måste också överensstämma med principen om spärrgräns för kontot.

Håll dig säker, håll dig säker!

Medveten om AuditPol i Windows? Om inte, kanske du vill läsa om det.