Så här dekrypterar du DefaultPassword-värdet som sparats i registret för AutoLogon

I ett tidigare inlägg har vi sett hur man kringgår inloggningsskärmen i Windows 7 och äldre versioner genom att utnyttja Autologon verktyg som erbjuds av Microsoft. Det nämnde också att stor nytta av att använda AutoLogon-verktyget är att ditt lösenord inte lagras i vanligt textformulär som görs när du manuellt lägger till registerposter. Den är först krypterad och lagras så att även PC-administratören inte har tillgång till samma. I dagens inlägg pratar vi om hur man dekrypterar Default värde sparat i Registry Editor med hjälp av Autologon verktyg.

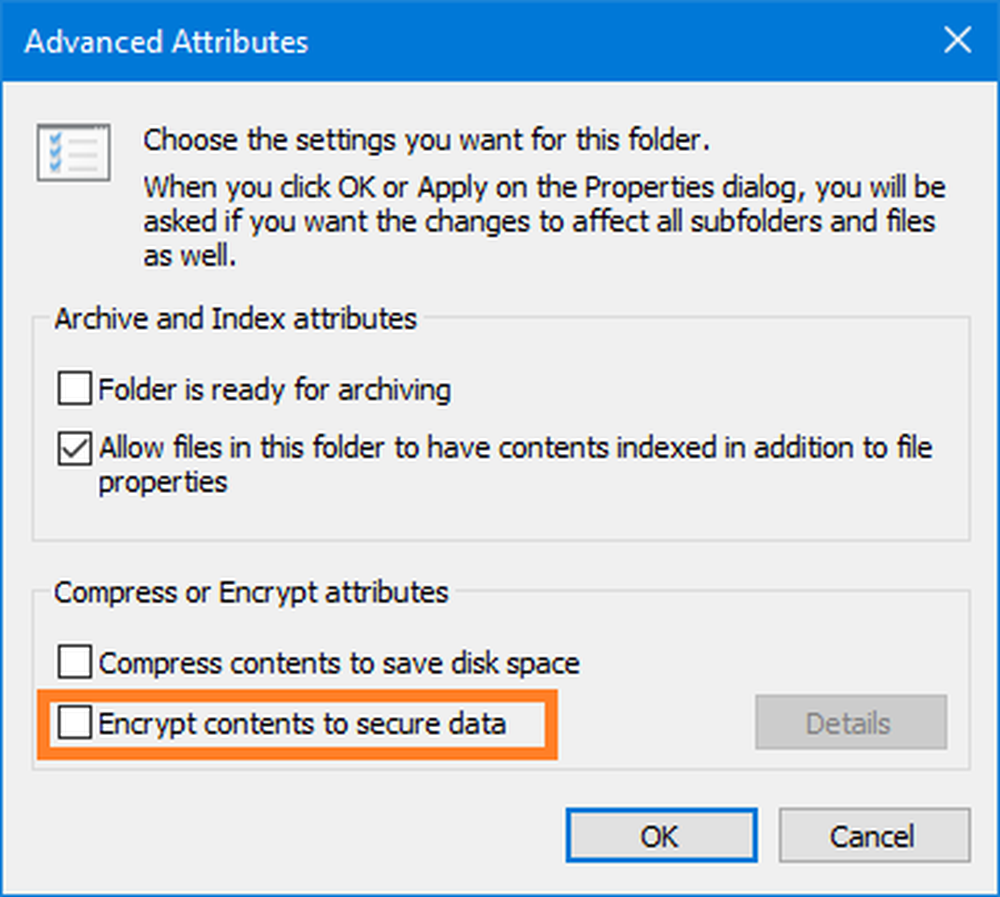

Första saker först måste du fortfarande ha Administratörsbehörighet för att dekryptera Default värde. Anledningen till denna uppenbara begränsning är att sådant krypterat system och användardata styrs av en särskild säkerhetspolitik, vet som Lokal säkerhetsmyndighet (LSA) som ger tillgång till endast systemadministratören. Så, innan vi gör vårt drag på dekryptering av lösenord, låt oss ta en titt på denna säkerhetspolicy och det är sammankopplade kunskaper.

LSA - Vad det är och hur det lagrar data

LSA används av Windows för att hantera systemets lokala säkerhetspolicy och utföra revisions- och autentiseringsprocessen på användarna som loggar in i systemet medan de sparar sin privata data till en särskild lagringsplats. Denna lagringsplats heter LSA Secrets där viktiga data som används av LSA-policyen sparas och skyddas. Denna data lagras i krypterad form i registret, i HKEY_LOCAL_MACHINE / Säkerhet / Policy / Secrets nyckeln, som inte är synlig för allmänna användarkonton på grund av begränsad Access Control Lists (ACL). Om du har de lokala administrativa behörigheterna och känner dig till LSA Secrets kan du få tillgång till RAS / VPN-lösenorden, Autologon-lösenord och andra systemlösenord / nycklar. Nedan är en lista för att nämna några.

- $ MACHINE.ACC: Relaterad till domänautentisering

- Default: Krypterat lösenord värde om AutoLogon är aktiverat

- NL $ KM: Hemlig nyckel som används för att kryptera cachade domän lösenord

- L $ RTMTIMEBOMB: För att lagra det senaste datumvärdet för Windows-aktivering

För att skapa eller redigera hemligheterna finns en särskild uppsättning API-apparater tillgängliga för programutvecklare. Alla applikationer kan få tillgång till LSA Secrets-platsen, men endast i samband med det aktuella användarkontot.

Så här dekrypterar du AutoLogon-lösenordet

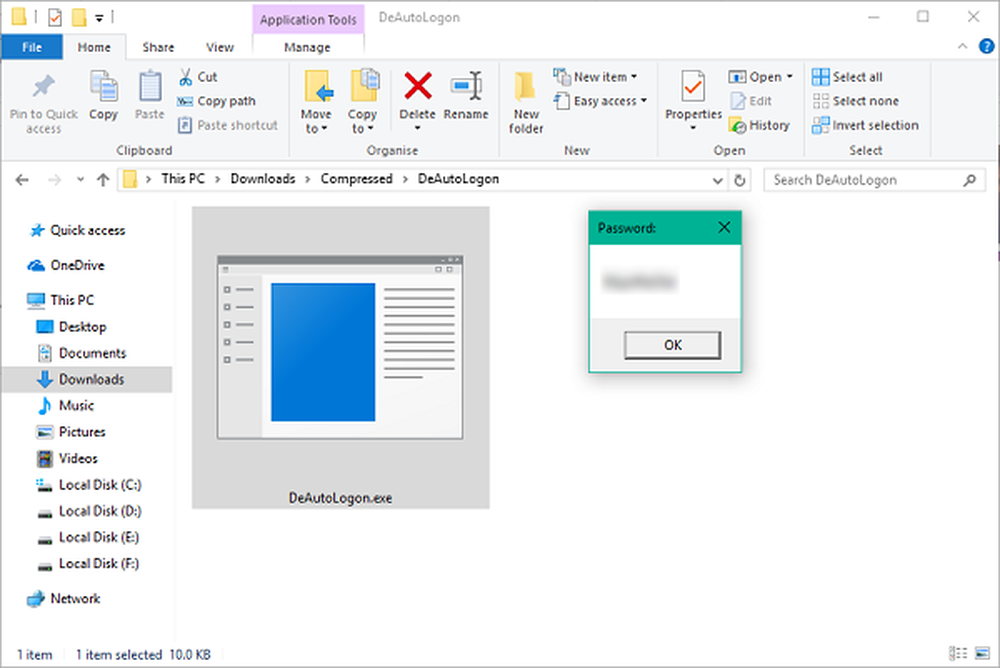

Nu, för att dekryptera och städa upp Default värde lagrat i LSA Secrets, kan man enkelt utfärda ett Win32 API-samtal. Det finns ett enkelt exekverbart program tillgängligt för att få det dekrypterade värdet för DefaultPassword-värdet. Följ nedanstående steg för att göra det:

- Hämta den körbara filen härifrån - det är bara 2 KB i storlek.

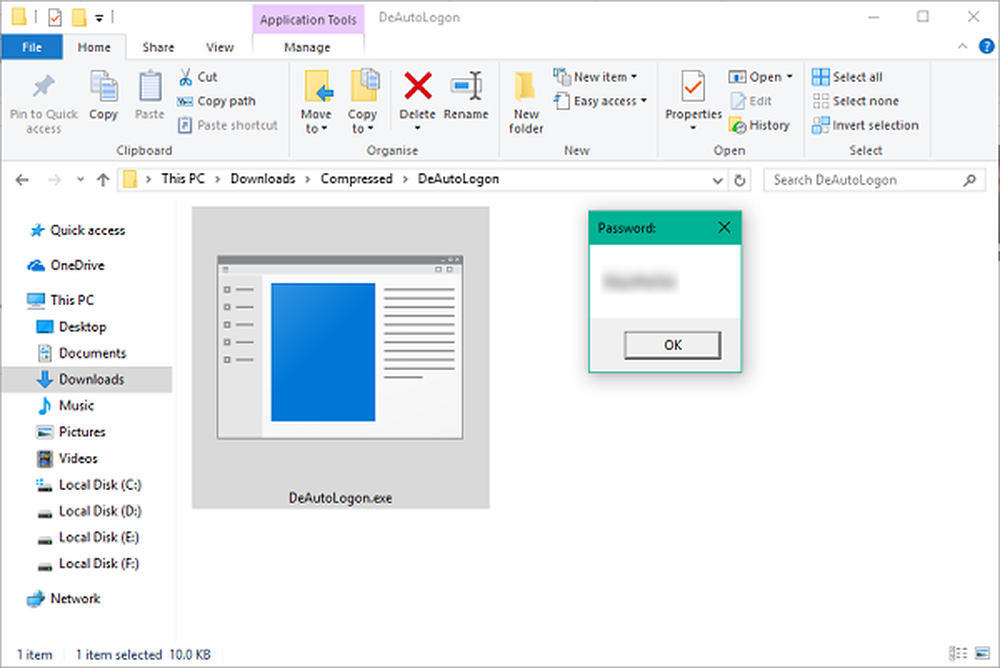

- Extrahera innehållet i DeAutoLogon.zip fil.

- Högerklicka DeAutoLogon.exe fil och kör det som administratör.

- Om du har AutoLogon-funktionen aktiverad bör DefaultPassword-värdet vara precis där framför dig.

Om du försöker köra programmet utan administratörsbehörighet, skulle du få ett fel. Se därför till att få lokala administratörsbehörigheter innan du kör verktyget. Hoppas det här hjälper!

Skrik ut i kommentarfältet nedan om du har några frågor.