Implementera alltid på VPN med fjärråtkomst i Windows 10

DirectAccess introducerades i Windows 8.1 och Windows Server 2012 operativsystem som en funktion för att tillåta Windows-användare att ansluta på distans. Men efter lanseringen av Windows 10, Utbyggnaden av denna infrastruktur har visat en nedgång. Microsoft har aktivt uppmuntrat organisationer med tanke på en DirectAccess-lösning för att istället genomföra klientbaserat VPN med Windows 10. Detta Alltid på VPN anslutningen ger en DirectAccess-liknande upplevelse med traditionella VPN-protokoll för fjärråtkomst som IKEv2, SSTP och L2TP / IPsec. Dessutom kommer det med några extra fördelar också.

Den nya funktionen introducerades i Windows 10 årsjubileumsuppdateringen så att IT-administratörer kan konfigurera automatiska VPN-anslutningsprofiler. Som tidigare nämnts har Always On VPN några viktiga fördelar jämfört med DirectAccess. Till exempel kan alltid på VPN använda både IPv4 och IPv6. Så om du har lite oro över DirectAccess framtida lönsamhet, och om du uppfyller alla krav för att stödja Alltid på VPN med Windows 10, då är det kanske rätt att byta till den senare.

Alltid på VPN för Windows 10-klientdatorer

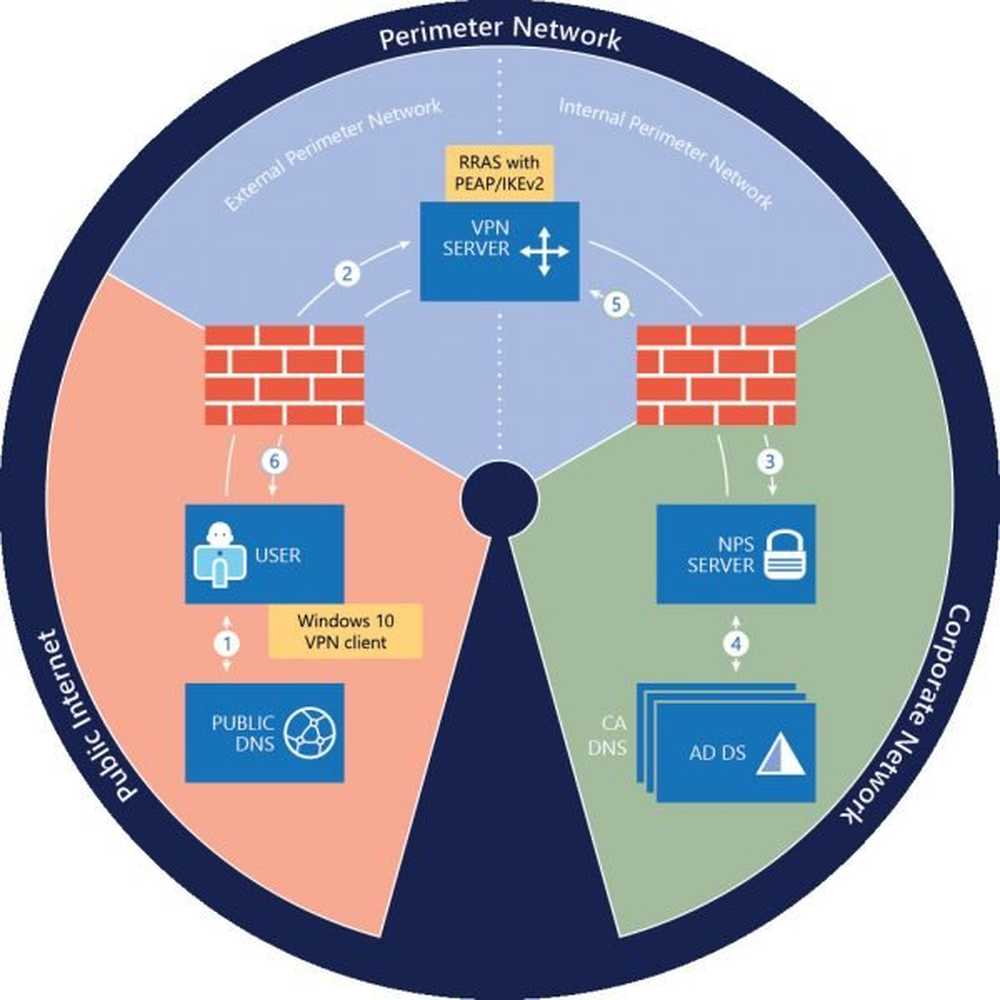

Denna handledning går igenom stegen för att distribuera fjärråtkomst alltid på VPN-anslutningar för fjärrklientdatorer som kör Windows 10.

Innan du fortsätter, se till att du har följande på plats:

- En Active Directory-domäninfrastruktur, inklusive ett eller flera domännamnssystem (DNS) -servrar.

- Public Key Infrastructure (PKI) och Active Directory Certificate Services (AD CS).

Att börja Fjärr åtkomst alltid på VPN-distribution, installera en ny fjärråtkomstserver som kör Windows Server 2016.

Följ sedan följande åtgärder med VPN-servern:

- Installera två Ethernet-nätverkskort på den fysiska servern. Om du installerar VPN-servern på en VM måste du skapa två externa virtuella omkopplare, en för varje fysisk nätverksadapter. och skapa sedan två virtuella nätverksadaptrar för VM, med varje nätverksadapter ansluten till en virtuell strömbrytare.

- Installera servern på ditt perimeternätverk mellan din kant och interna brandväggar, med en nätverksadapter ansluten till externt perimeternätverk och en nätverksadapter ansluten till det inre perimeternätverket.

När du har slutfört ovanstående procedur installerar och konfigurerar du Remote Access som en enskild hyresgäst VPN RAS Gateway för VPN-anslutningar från punkt till plats från fjärrdatorer. Försök konfigurera fjärråtkomst som en RADIUS-klient så att den kan skicka anslutningsförfrågningar till organisationen NPS-server för bearbetning.

Anmäl och validera VPN-servercertifikatet från din certifieringsmyndighet (CA).NPS-server

Om du inte är medveten är det servern som är installerad på din organisation / företagsnätverk. Det är nödvändigt att konfigurera denna server som en RADIUS-server så att den kan ta emot anslutningsförfrågningar från VPN-servern. När NPS-servern börjar ta emot förfrågningar behandlar den anslutningsförfrågningarna och utförs auktorisations- och autentiseringssteg innan du skickar ett Access Accept eller Access-Refject-meddelande till VPN-servern.

AD DS Server

Servern är en lokal Active Directory-domän, som är värd för lokala användarkonton. Det kräver att du konfigurerar följande objekt på domänkontrollanten.

- Aktivera autotjänst i certifikat för grupprincip för datorer och användare

- Skapa VPN-användargruppen

- Skapa VPN-servrar gruppen

- Skapa NPS Servers Group

- CA Server

Certifikatutfärdaren (CA) Server är en certifieringsmyndighet som kör Active Directory Certificate Services. CA registrerar certifikat som används för PEAP-klient-server-autentisering och skapar certifikat baserat på certifikatmallar. Så först måste du skapa certifikatmallar på CA. De fjärranslutna användare som får ansluta till ditt organisationsnätverk måste ha ett användarkonto i AD DS.

Se också till att dina brandväggar tillåter den trafik som krävs för att både VPN och RADIUS-kommunikation fungerar korrekt.

Förutom att de här serverkomponenterna är på plats, se till att de klientdatorer du konfigurerar för att använda VPN kör Windows 10 v 1607 eller senare. Windows 10 VPN-klienten är mycket konfigurerbar och erbjuder många alternativ.

Den här guiden är utformad för att distribuera Always On VPN med fjärråtkomstservern på ett lokalt organisationsnätverk. Försök inte att distribuera fjärråtkomst på en virtuell maskin (VM) i Microsoft Azure.

För fullständiga detaljer och konfigurationssteg kan du referera till detta Microsoft-dokument.

Läs också: Så här konfigurerar du och använder AutoVPN i Windows 10 för att ansluta på distans.