Varför och hur du stänger av SMB1 på Windows 10/8/7

Även om säkerhetsproblem med system inte finns någonstans, har roten som orsakats av Wannacrypt ransomware uppmanat till omedelbar åtgärd bland netizens. Ransomware riktar sig till sårbarheten hos SMB-tjänsten i Windows-operativsystemet för att sprida sig.

SMB eller Server Message Block är ett nätverksfildelningsprotokoll som är avsett för delning av filer, skrivare etc. mellan datorer. Det finns tre versioner - Server Message Block (SMB) version 1 (SMBv1), SMB version 2 (SMBv2) och SMB version 3 (SMBv3). Microsoft rekommenderar att du inaktiverar SMB1 av säkerhetsskäl - och det är inte viktigare att göra det med tanke på WannCrypt eller NonPetya ransomware-epidemin.

Inaktivera SMB1 på Windows

För att försvara dig mot WannaCrypt ransomware är det absolut nödvändigt att du inaktivera SMB1 såväl som installera fläckarna släppt av Microsoft. Låt oss ta en titt på några av sätten att stänga av SMB1.

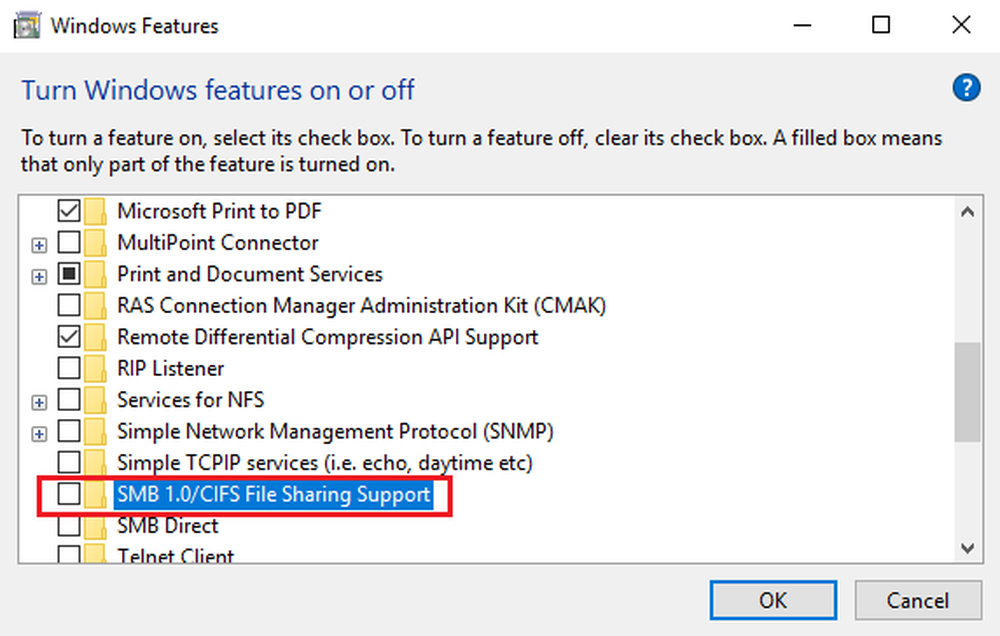

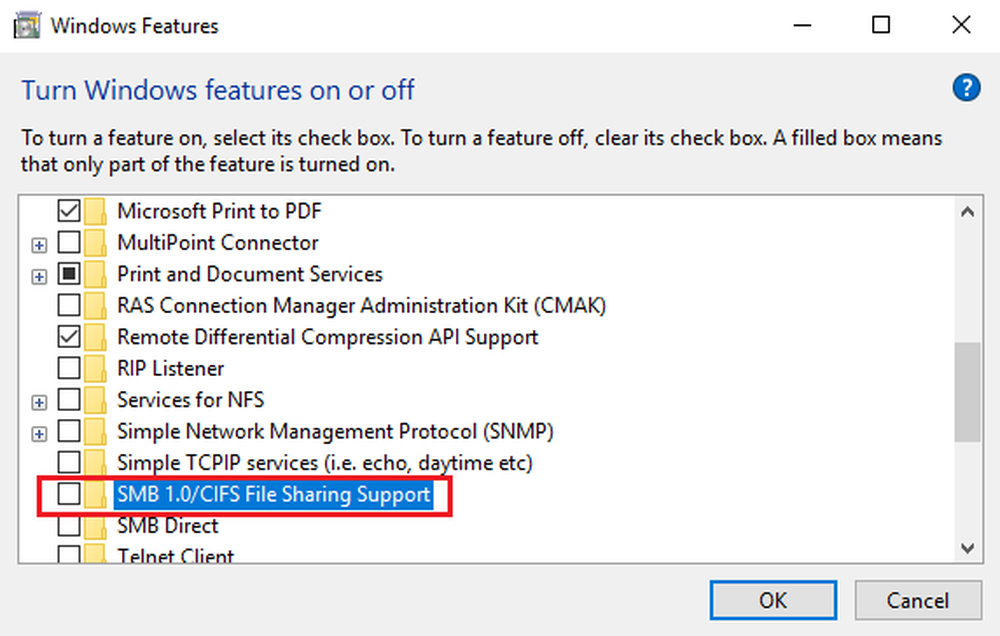

Stäng av SMB1 via Kontrollpanelen

Öppna Kontrollpanelen> Program och funktioner> Slår på eller av egenskaper i Windows.

I listan över alternativ skulle ett alternativ vara SMB 1.0 / CIFS Fildelningsstöd. Avmarkera kryssrutan som är associerad med den och tryck på OK.

Starta om din dator.

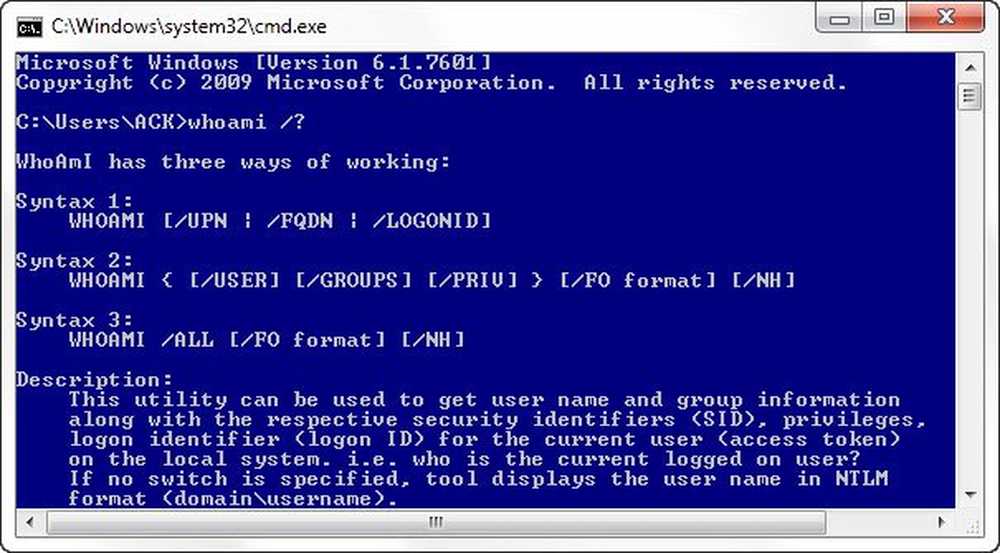

Inaktivera SMBv1 med Powershell

Öppna ett PowerShell-fönster i administratörsläget, skriv följande kommando och tryck på Enter för att inaktivera SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parametrar" SMB1 -Typ DWORD -Value 0 -Force

Om du av någon anledning måste avaktivera SMB version 2 och version 3 tillfälligt använder du det här kommandot:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parametrar" SMB2-Type DWORD -Value 0 -Force

Det rekommenderas att inaktivera SMB version 1 eftersom den är föråldrad och använder teknik som är nästan 30 år gammal.

Säger Microsoft, när du använder SMB1, förlorar du viktiga skydd som erbjuds av senare SMB-protokollversioner som:

- Pre-authentication Integrity (SMB 3.1.1+) - Skyddar mot säkerhetsnedgradering attacker.

- Osäker blockering av gästautomater (SMB 3.0+ på Windows 10+) - Skyddar mot MiTM-attacker.

- Secure Dialect Negotiation (SMB 3.0, 3.02) - Skyddar mot säkerhetsnedgradering attacker.

- Bättre meddelande-signering (SMB 2.02+) - HMAC SHA-256 ersätter MD5 eftersom hash-algoritmen i SMB 2.02, SMB 2.1 och AES-CMAC ersätter det i SMB 3.0+. Signeringsprestanda ökar i SMB2 och 3.

- Kryptering (SMB 3.0+) - Förhindrar inspektion av data på ledningen, MiTM-attacker. I SMB 3.1.1 är krypteringsprestanda ännu bättre än signering.

Om du vill aktivera dem senare (rekommenderas inte för SMB1), kommer kommandona att vara följande:

För att aktivera SMB1:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parametrar" SMB1 -Typ DWORD -Value 1 -Force

För att möjliggöra SMB2 och SMB3:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parametrar" SMB2-Type DWORD -Value 1 -Force

Inaktivera SMB1 med Windows-registret

Du kan också justera Windows-registret för att inaktivera SMB1.

Springa regedit och navigera till följande registernyckel:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters

På höger sida, DWORD SMB1 bör inte vara närvarande eller borde ha ett värde av 0.

Värdena för att aktivera och inaktivera det är följande:

- 0 = Inaktiverad

- 1 = Aktiverad