User Profile Service Event IDs 1500, 1511, 1530, 1533, 1534, 1542

För allt som äger rum på en Windows-dator, betraktar operativsystemet det som en Händelse internt. Så, när några processer eller uppgifter går fel kan en användare spåra den exakta brytpunkten. För det första, låt oss kolla vad vissa gemensamma servicehändelses-ID för användarprofil står för.

- Händelse-ID 1500: Händer när en användare inte loggar in på sin dator med en tillfällig profil.

- Händelse-ID 1511: Detta uppstår när operativsystemet inte kan hitta en dedikerad användarprofil för användaren och tecken i användaren med en tillfällig profil.

- Händelse-ID 1530: Förekommer när operativsystemet upptäcker att registret för en viss användarprofil används av annan applikation eller process.

- Event ID 1533: Occurs Windows 10 kan inte ta bort användarprofilmappen som finns på C: \ Users \ eftersom den används av en annan applikation eller process.

- Händelse-ID 1534: Förekommer främst för DOMAIN-medlemmar.

- Händelse-ID 1542: Detta inträffar när användarprofilregistret och datafilen är korrupt.

Nu kommer vi att kontrollera hur man spårar och felsöker felen med hänsyn till dessa händelser.

Felsök användarprofilens händelse-ID på Windows

För att felsöka användarprofilens händelse-ID på en Windows 10-dator, kommer vi att göra fyra huvudsteg. Detta gäller för Windows 10, Windows 8.1, Windows Server 2012, Windows Server 2012 R2 och Windows Server 2016. De är:

- Kontrollera händelser i programloggen.

- Visa operativloggen för användarprofiltjänsten.

- Aktiverar och visar analytiska och debug-loggar.

- Skapa och avkoda ett spår.

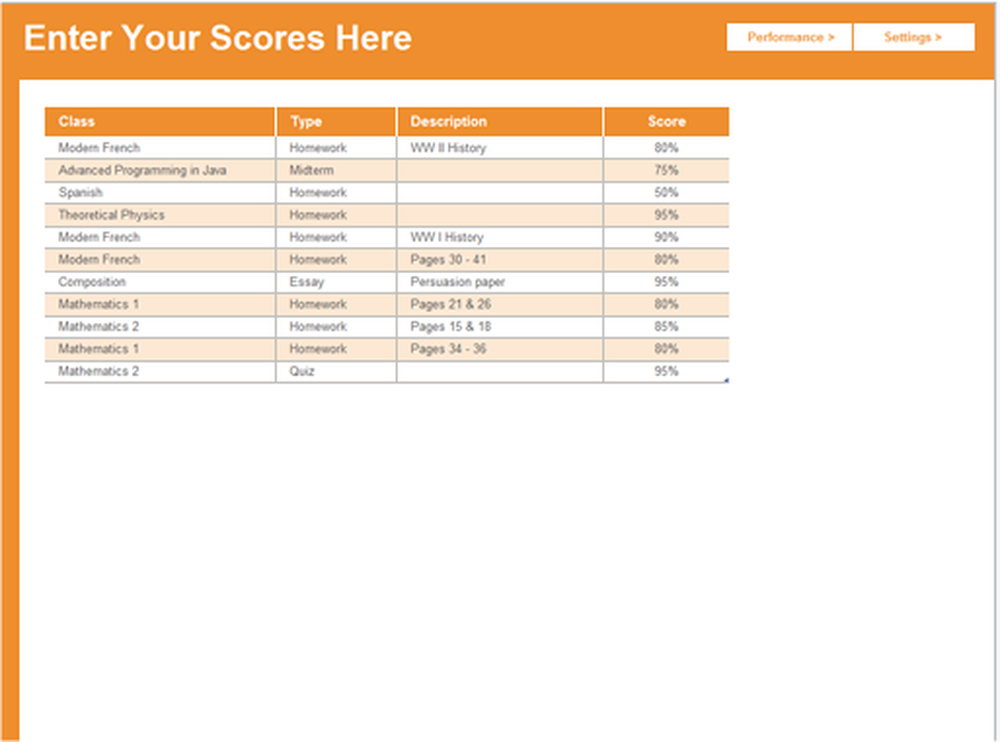

1] Kontrollera händelser i programloggen

I det här steget kommer vi att ladda och lossa användarprofiler för att använda händelseläsaren för att kontrollera hela loggen.

För att göra detta, börja med att öppna Event Viewer. Du kan hitta den genom att söka efter den i Cortana-sökrutan.

När händelseläsaren öppnas, navigerar du till följande sökväg från menyn vänster delnavigation i fönstret-

Windows-loggar> Applikation

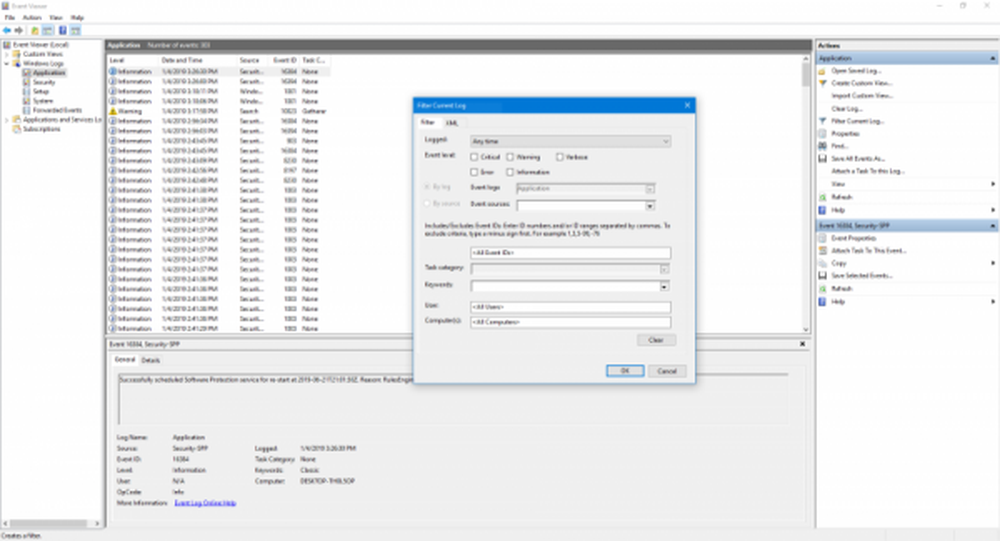

Nu, från höger sida av Åtgärder, Välj Filtrera aktuell logg. Detta öppnar en ny dialogruta.

I rutan märkt som Händelsekällor, Välj Användarprofiler Service kryssrutan och slutligen klicka på ok.

Det visar bara de händelser som är relaterade till användarprofilerna.

Du kan hitta detaljer som deras ID, förekomstdatum och -tid och mer i informationsrutan i nedre delen av Event Viewer.

2] Visar operativloggen för användarprofiltjänsten

Detta steg hjälper dig att gräva vidare för att spåra problemet genom att ange processerna eller uppgifterna som orsakar problemet.

För detta, öppna först Loggboken som gjort i steg 1.

Navigera nu till följande sökväg från vänsterpanelen för navigering,

Program och servrar Loggar> Microsoft> Windows> Användarprofiltjänst> Operativ.

Detta leder dig till en plats där du kan undersöka händelserna som inträffade runt det ögonblick som fel uppstod som du hittade i programloggen.

3] Aktivera och visa analytiska och felsökningsloggar

Nu, om du vill gräva ännu djupare än den operativa loggen, kan du aktivera och visa analys- och felsökningsloggarna. Att göra det,

Börja med att klicka på Se och välj sedan Visa analytiska och debug-loggar i Åtgärder Ruta.

Navigera sedan till Program- och tjänstloggar> Microsoft> Windows> Användarprofiltjänst> Diagnostik i navigeringsfönstret till vänster.

Klicka på Aktivera logg och välj sedan Ja. Detta aktiverar Diagnostic loggen och börjar logga.

När du har gjort en felsökning av problemet kan du navigera längs följande sökväg för att dölja analytisk och felsöka loggning,

Diagnostik> Inaktivera logg

Klicka sedan på Se och slutligen rensa Visa analytiska och debug-loggar kryssrutan.

4] Skapa och avkoda ett spår

Om de andra stegen inte hjälper dig mycket, Det här är det ultimata steget du kan ta. Det inkluderar att använda Windows PowerShell för att skapa och avkoda ett spår.

Först loggar du in på datorn med administratörskontot som upplever problemen.

Då måste du öppna ett förhöjt PowerShell-fönster på sökvägen till den lokala mappen som tidigare skapats.

Ange följande kommandon i kommandoradsfönstret-

logman skapa spår -n RUP -o \ RUP.etl -ets logman uppdatering RUP -p eb7428f5-ab1f-4322-a4cc-1f1a9b2c5e98 0x7FFFFFFF 0x7-s

Nu måste du byta användare till ett annat användarkonto på samma dator. Se till att du INTE logga ut från det användarkontot.

Reproducera det samma problemet.

Efter det, logga in som en lokal administratör igen.

Ange följande kommandon i kommandoradsfönstret för att spara den infångade loggen i en ETL-formatfil,

logman stoppa -n RUP-datorer

Nu, slutligen för att göra det läsligt, skriv följande kommando,

Tracerpt \ RUP.etl

Här anger vägen läget för den läsbara filen.

Nu kan du öppna Summary.txt eller Dumpfile.xml loggfilen för att läsa loggarna med hjälp av antingen Notepad eller Microsoft Excel.

Allt du behöver se är för händelser som anges som misslyckas eller misslyckades. Men de som anges som Okänd kan helt enkelt ignoreras.

Du kan lära dig mer om dessa felsökningssteg i den officiella dokumentationen från Microsoft.