Vad är Specter and Meltdown CPU-sårbarheter och påverkas du?

I den digitala teknologinåldern hjälper tekniken oss att komma i kontakt med varandra och vara mer produktiva. Men har du någonsin undrat hur säker de är? Tja, nya säkerhetsproblem heter Spöke och härdsmälta, som utnyttjar kritiska sårbarheter hos moderna processorer har just upptäckts. Dessa hårdvaruproblem tillåter program att stjäla data som behandlas på datorn.

Meltdown sårbarhet

Meltdown bryter mot den mest grundläggande isoleringen mellan användarprogram och operativsystemet. Denna attack gör det möjligt för ett program att komma åt minnet, och därmed också hemligheterna, av andra program och operativsystemet.

Denna sårbarhet skulle tillåta att skadliga attacker uppträder när en hackare skulle kunna bryta differentieringsfaktorn mellan de program som körs av användaren och datorns kärnminne.

Stränghet:

Vi skulle vilja ringa härdsmälta ett av de farligaste sårbarheter som någonsin hittats för en CPU. Daniel Gruss är en av forskarna vid Graz University of Technology och är en av de ansvariga för att upptäcka denna felaktighet. I ett uttalande sa han:

Meltdown är förmodligen en av de värsta CPU-fel som någonsin hittats!

Han pratade också om hur brådskande denna situation är och hur viktigt är det att åtgärda denna fel i ett så snabbt meddelande, eftersom det lämnar allvarliga sårbarhet för användare över hela världen. Detta gör att miljontals enheter är sårbara för allvarliga attacker. Det här är så viktigt att fixas eftersom allt som körs som en applikation kan stjäla dina data. Detta inkluderar alla applikationsprogram eller ens Javascript-skript som körs på en webbsida på en viss webbläsare. Detta gör Meltdown verkligen farligt för oss och lätt för hackare.

Specter sårbarhet

Specter bryter isoleringen mellan olika applikationer. Det tillåter en angripare att lura felfria program, som följer bästa praxis, för att läcka hemligheterna. Faktum är att säkerhetskontrollerna av de bästa metoderna faktiskt ökar attackytan och kan göra applikationer mer mottagliga för Specter

Spektret är något annorlunda än Meltdown. Detta beror på att det kan tillåta hackare att lura applikationerna (även de stabila versionerna av respektive ansökan) som körs på en maskin för att ge upp hemlig information från operativsystemets Kernal-modul till hackaren med användarens samtycke eller kunskap.

Stränghet:

Även om det sägs vara svårare för hackarna att dra fördel av men du bör alltid vara försiktig eftersom det är du som är sårbar. Det är också värt att notera att det är svårare att fixa också och kan leda till en större fråga i de långsiktiga planerna.

Påverkas du av Specter eller Meltdown sårbarheter?

Skrivbord, bärbara datorer och molndatorer kan påverkas av Meltdown. Varje Intel-processor som implementerar körning utan order är potentiellt påverkad, vilket är effektivt varje processor sedan 1995 (förutom Intel Itanium och Intel Atom före 2013). För närvarande är det oklart huruvida ARM- och AMD-processorer påverkas av Meltdown.

I likhet med Specter är nästan alla system drabbade av det - stationära datorer, bärbara datorer, molnservrar samt smartphones.

Tja, om du kör någon av de moderna processorerna oavsett om de är gjorda av Intel, AMD eller ARM eller vilken enhet du använder dem på, är du sårbar mot Specter.

Å andra sidan, om du kör Intel-chips som tillverkades sedan 1995 är du sårbar. Men det finns ett undantag för Itanium och Atom chips som gjordes före 2013.

Vem har attackerats än?

Enligt informationen från Storbritanniens National Cyber Security Center är det inte något aktuellt spår av Meltdown eller Specter som påverkar några maskiner runt om i världen, men det är också värt att notera att dessa attacker är så känsliga att de verkligen är svåra att detekteras.

Experter har sagt att de förväntar sig hackare att snabbt utveckla program för att börja attackera användare baserat på sårbarheten som den är offentlig nu. Chef för Cybersecurity Consulting Company Trail of Bits, Dan Guido sa:

Utnyttjande av dessa fel kommer att läggas till hackers standardverktyg.

Så här kan du vara säker:

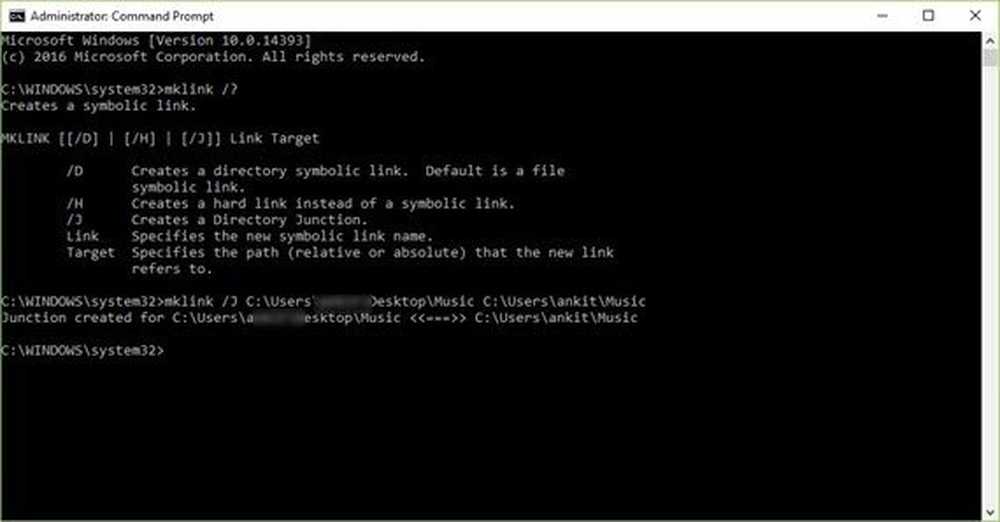

Vad du behöver göra är behåll alla dur enheten uppdaterad med senaste korrigeringar tillgängliga. Aktivering av strikt platsisolering i Chrome och förhindrande av att JavaScript laddas är de andra försiktighetsåtgärderna du kan ta.

dock, US CERT har sagt - "Byt ut CPU-hårdvara. Den underliggande sårbarheten är främst orsakad av CPU arkitektur design val. Att fullt ut ta bort sårbarheten kräver att du ersätter sårbar CPU-hårdvara. "

Vi vet att fixar för Linux och Windows operativsystem är redan tillgängliga. Chromebooks är redan säkra om de kör Chrome OS 63 som släpptes i mitten av december till allmänheten. Om din Android-telefon kör den senaste säkerhetsuppdateringen är den redan skyddad. För användare som har Android-telefoner från andra OEM-enheter som OnePlus, Samsung eller någon annan OEM, måste du vänta på en uppdatering från dem ungefär samma. De flesta populära webbläsare och mjukvaruutvecklare har också släppt uppdateringar - och du måste se till att du har uppdaterat din programvara till den senaste versionen.

Microsoft har släppt ut en PowerShell-cmdlet som låter dig ta reda på om din Windows-dator påverkas av Säkerhetsproblem och smittade av spekulationsprocessorer och föreslagna sätt att skydda ditt system från det.

En lista över kontinuerligt uppdaterad kompatibel antivirus- och säkerhetsprogramvara finns här.

Gör dessa korrigeringar påverkan på min maskiners prestanda?

Tja, det sägs att fixerna för Specter inte omedelbart påverkar maskinens prestanda, men fixerna för Meltdown kommer att påverka prestanda väsentligt..

Om du vill gräva mer om dessa sårbarheter kan du referera till den här officiella dokumentationen om samma sak här.

Relaterad läsning: Intel-processorer har designfel, resulterar i "Kernal Memory Leaking".