Microsofts observation om Rootkits detaljerad i sin hotrapport

Microsoft Malware Protection Center har gjort tillgängligt för nedladdning sin hotrapport på rootkits. Rapporten granskar en av de mer smutsiga typerna av malware hotande organisationer och individer idag - rootkit. Rapporten undersöker hur angripare använder rootkits, och hur rootkits fungerar på berörda datorer. Här är en del av rapporten, med början på vad som är Rootkits - för nybörjaren.

rootkit är en uppsättning verktyg som en angripare eller en malware skapare använder för att få kontroll över alla utsatta / osäkrade system som annars normalt är reserverade för en systemadministratör. Under senare år har termen "ROOTKIT" eller "ROOTKIT FUNCTIONALITY" ersatts av MALWARE - ett program som är utformat för att få biverkningar på en sund dator. Malwares främsta funktion är att hämta värdefull data och andra resurser från en användares dator i hemlighet och ge den till angriparen, vilket ger honom fullständig kontroll över den kompromissade datorn. Dessutom är de svåra att upptäcka och avlägsna och kan förbli dolda i längre perioder, eventuellt år, om de är obemärkta.

Så naturligtvis måste symtomen på en kompromitterad dator maskas och tas i beaktande innan resultatet blir dödligt. Särskilt bör strängare säkerhetsåtgärder vidtas för att avslöja attacken. Men som sagt, när dessa rootkits / malware har installerats, gör det med sina smygmöjliga egenskaper svårt att ta bort den och dess komponenter som den kan ladda ner. Av denna anledning har Microsoft skapat en rapport om ROOTKITS.

Microsoft Malware Protection Center hotrapport om rootkits

16 sidors rapport beskriver hur en angripare använder rootkits och hur dessa rootkits fungerar på berörda datorer.

Rapportens enda syfte är att identifiera och noggrant undersöka potent malware som hotar många organisationer, särskilt datoranvändare. Det nämner också några av de vanligaste malwarefamiljerna och sätter in i ljuset metoden som angriparna använder för att installera dessa rootkits för sina egna själviska syften på hälsosamma system. I återstoden av rapporten hittar du experter som gör några rekommendationer för att hjälpa användare att mildra hotet från rootkits.

Typer av rootkits

Det finns många ställen där en skadlig kod kan installera sig i ett operativsystem. Så, för det mesta bestäms typen av rootkit av dess plats där den utför sin subversion av exekveringsvägen. Detta inkluderar:

- Användarläge Rootkits

- Kärneläge Rootkits

- MBR Rootkits / bootkits

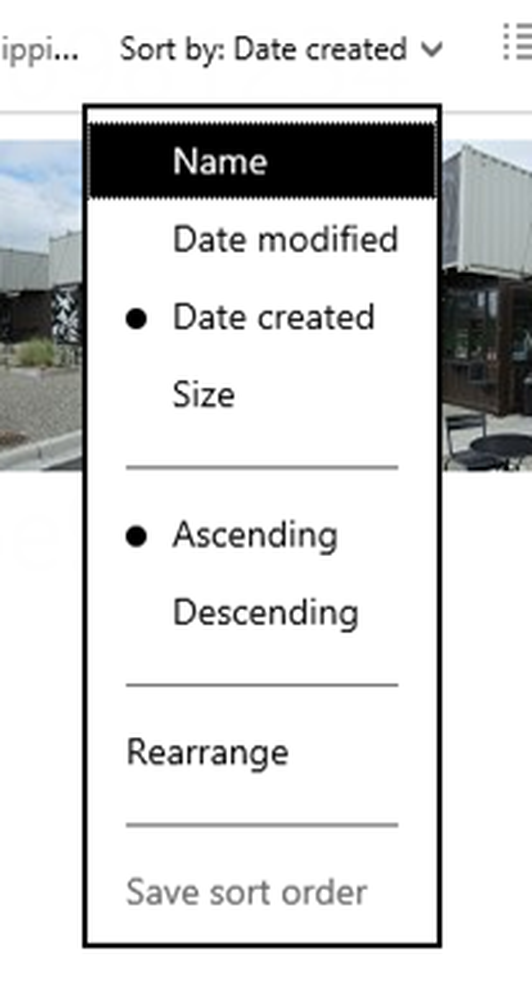

Den möjliga effekten av en rootkit-kompromiss för kärnläge illustreras via en skärmbild nedan.

Den tredje typen, ändra Master Boot Record för att få kontroll över systemet och starta processen för att ladda den tidigaste möjliga punkten i boot-sekvensen3. Det döljer filer, registret ändringar, bevis på nätverksanslutningar samt andra möjliga indikatorer som kan indikera dess närvaro.

Anmärkningsvärda malwarefamiljer som använder Rootkit-funktionalitet

Win32 / Sinowal13 - En flerkomponentfamilj av skadlig kod som försöker stjäla känsliga data, t.ex. användarnamn och lösenord för olika system. Detta inkluderar att försöka stjäla autentiseringsuppgifter för en mängd olika FTP-, HTTP- och e-postkonton samt referenser för webbbank och andra finansiella transaktioner.

Win32 / Cutwail15 - En trojan som hämtar och körs godtyckliga filer. De nedladdade filerna kan köras från disk eller injiceras direkt till andra processer. Medan funktionaliteten för de nedladdade filerna är variabel, hämtar Cutwail vanligtvis andra komponenter som skickar skräppost.

Den använder en rootkit i kärnläge och installerar flera drivrutiner för att dölja sina komponenter från berörda användare.

Win32 / Rustock - En flerkomponentfamilj av rootkit-aktiverade bakdörr-trojaner som ursprungligen utvecklades för att hjälpa till med distribution av "spam" -mail via en botnät. En botnet är ett stort attackerstyrt nätverk av komprometterade datorer.

Skydd mot rootkits

Att förhindra installation av rootkits är den mest effektiva metoden för att undvika infektion med rootkits. För detta är det nödvändigt att investera i skyddande tekniker som anti-virus och brandväggsprodukter. Sådana produkter bör ta ett omfattande skyddssätt genom att använda traditionell signaturbaserad detektering, heuristisk detektering, dynamisk och responsiv signaturfunktion och beteendeövervakning.

Alla dessa signaturuppsättningar bör uppdateras med hjälp av en automatiserad uppdateringsmekanism. Microsoft antiviruslösningar innehåller ett antal tekniker som är utformade speciellt för att mildra rootkits, inklusive övervakning av levande kärnuppträdande som upptäcker och rapporterar om försök att modifiera ett kärnans berörd system och direkt parsning av filsystem som underlättar identifiering och borttagning av dolda drivrutiner.

Om ett system hittas komprometterat kan ett extra verktyg som tillåter dig att starta upp till en känd bra eller pålitlig miljö vara användbar eftersom det kan ange några lämpliga åtgärder för att avhjälpa.

Under sådana omständigheter,

- Verktyget Standalone System Sweeper (del av Microsoft Diagnostics and Recovery Toolset (DaRT)

- Windows Defender Offline kan vara användbar.