Hur man förhindrar Stealth Attacks på Internet

Till att börja med är jag ingen expert på ämnet. Jag kom över en vitbok från McAfee som förklarade vad en smygangrepp är, liksom hur man motverkar dem. Det här inlägget är baserat på vad jag kunde förstå från vitboken och uppmanar dig att diskutera ämnet så att vi alla gynnar.

Vad är A Stealth Attack

I en linje skulle jag definiera en stealth attack som en som förblir oupptäckt av klientdatorn. Det finns vissa tekniker som används av vissa webbplatser och hackare för att fråga efter datorn du använder. Även om webbplatserna använder webbläsare och JavaScript för att skaffa information från dig, är stealth attackerna mest från riktiga människor. Användningen av webbläsare för att samla in information kallas webbläsarens fingeravtryck, och jag täcker det i ett separat inlägg, så att vi bara kan fokusera på stealth attacker här.

En stealth attack kan vara en aktiv person som frågar datapaket från och till ditt nätverk för att hitta en metod för att kompromissa med säkerheten. När säkerheten har äventyras eller med andra ord, när hackaren får tillgång till ditt nätverk utnyttjar personen den under en kort tid för sina vinster och tar sedan bort alla spår av nätverket som äventyras. Fokuset verkar i det här fallet på att ta bort spåren av attack så att det förblir oupptäckt för länge.

Följande exempel citeras i McAfee-vitboken kommer att förklara ytterligare smygattacker:

"En smidig attack fungerar tyst och döljer bevis för en angripares handlingar. I Operation High Roller justerade malware skript de kontoutdrag som ett offer kunde se, presenterade en falsk balans och eliminerade indikationer på brottslingens bedrägliga transaktion. Genom att dölja bevis på transaktionen hade kriminalen tid att ta ut "

Metoder som används i Stealth Attacks

I samma text berättar McAfee om fem metoder som en stealth attacker kan använda för att kompromissa och få tillgång till dina data. Jag har listat ut de fem metoderna här med sammanfattning:

- Undvikande: Detta verkar vara den vanligaste formen av stealth attacker. Processen innebär att du undviker det säkerhetssystem du använder på ditt nätverk. Hållaren rör sig bortom operativsystemet utan kännedom om anti-malware och annan säkerhetsprogramvara i ditt nätverk.

- Inriktning: Som framgår av namnet är denna typ av attack riktade mot en viss organisations nätverk. Ett exempel är AntiCNN.exe. I vitboken nämns bara namnet och från vad jag kunde söka på Internet såg det mer ut som en frivillig DDoS (Denial of Service) attack. AntiCNN var ett verktyg som utvecklats av kinesiska hackare för att få offentligt stöd när man slog av CNNs hemsida (Referens: The Dark Visitor).

- Dvala: Attackeren planterar en skadlig kod och väntar på en lönsam tid

- Bestämning: Hållaren fortsätter att försöka tills han får tillgång till nätverket

- Komplex: Metoden innebär att skapa ljud som ett skydd för skadlig kod för att komma in i nätverket

Eftersom hackarna alltid är ett steg före de säkerhetssystem som finns tillgängliga på marknaden för allmänheten, lyckas de med smygattacker. I vitboken står det att de personer som ansvarar för nätverkssäkerhet inte är oroade mycket för smygsattackerna, eftersom de flesta människor tenderar att lösa problem snarare än att förebygga eller motverka problem.

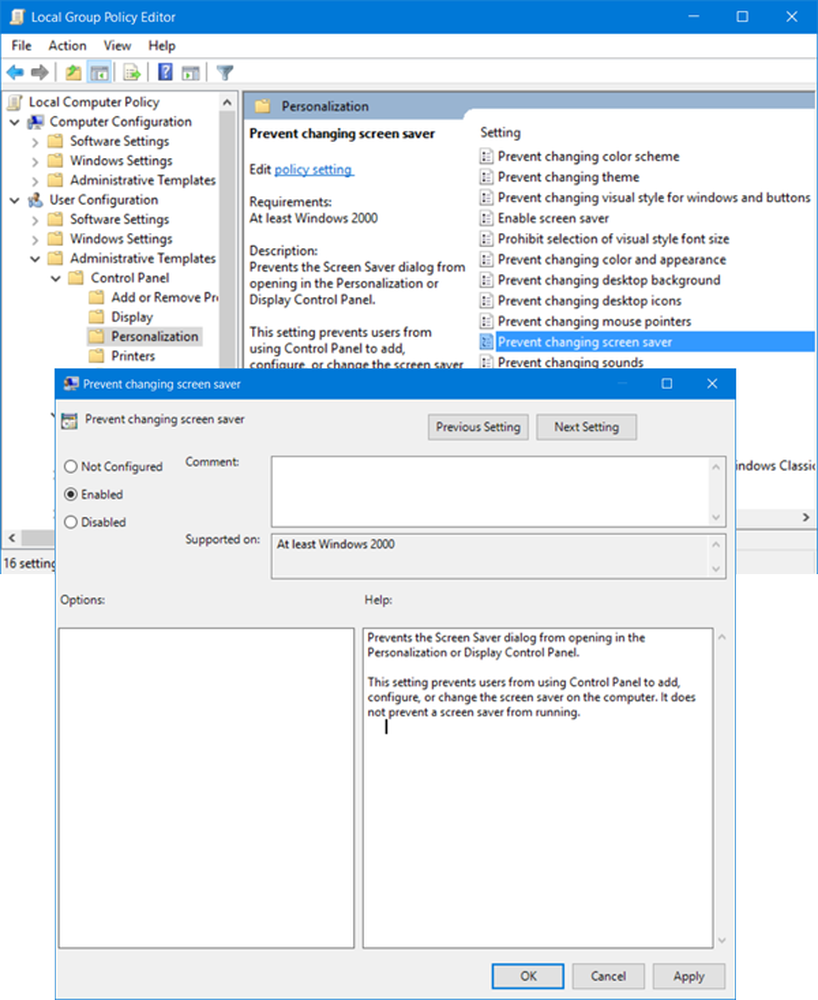

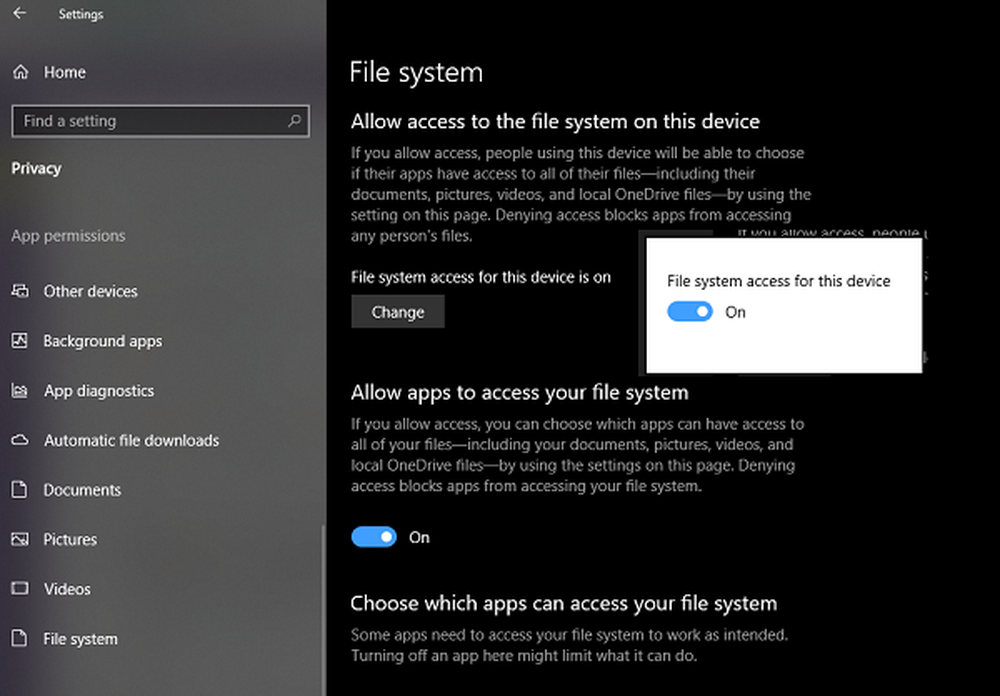

Hur man motverkar eller förebygger stealthattacker

En av de bästa lösningarna som föreslås i McAfee-vitboken om Stealth Attacks är att skapa realtids- eller nästa generations säkerhetssystem som inte svarar på oönskade meddelanden. Det innebär att hålla ett öga på varje ingångspunkt för nätverket och bedöma dataöverföringen för att se om nätverket bara kommunicerar med servrar / noder som det borde. I dagens miljöer, med BYOD och alla, är ingångspunkterna många fler jämfört med tidigare stängda nätverk som endast var beroende av trådbundna anslutningar. Säkerhetssystemen bör således kunna kontrollera både trådbundna och speciellt de trådlösa nätverksingångarna.

En annan metod som ska användas i samband med ovan är att se till att ditt säkerhetssystem innehåller element som kan skanna rootkits för skadlig programvara. När de laddas före ditt säkerhetssystem utgör de ett bra hot. Också, eftersom de är vilande tills "tiden är mogen för en attack", De är svåra att upptäcka. Du måste spruce upp dina säkerhetssystem som hjälper dig att upptäcka sådana skadliga skript.

Slutligen krävs en bra mängd nätverkstrafikanalys. Samla in data över en tid och sedan kontrollera (utgående) kommunikation till okända eller oönskade adresser kan hjälpa till att motverka / förhindra stealthattacker i stor utsträckning.

Det här är vad jag lärde mig från McAfee-vitboken, vars länk ges nedan. Om du har mer information om vad som är stealth attack och hur man förhindrar dem, snälla dela med oss.

referenser:- CISCO, Whitepaper på Stealth Attacks

- Den mörka besökaren, Mer om AntiCNN.exe.